Når du jobber med data, spesielt i en skybasert plattform som Microsoft Fabric, er sikkerhet ikke bare viktig – det er fundamentalt. Hvordan sikrer du at riktige personer har tilgang til riktige data og funksjoner, samtidig som du holder uvedkommende ute? Svaret ligger i en kombinasjon av Microsoft Entra ID (tidligere Azure Active Directory) og de ulike rollene og tillatelsene som finnes i Fabric.

Dette kan virke komplekst ved første øyekast, spesielt hvis du er ny til Entra ID eller Fabric. I dette innlegget bryter vi ned de viktigste konseptene: Hva er Entra IDs rolle? Hva er forskjellen på roller i et workspace og roller på tenant-nivå? Og hva er beste praksis for å administrere tilganger effektivt?

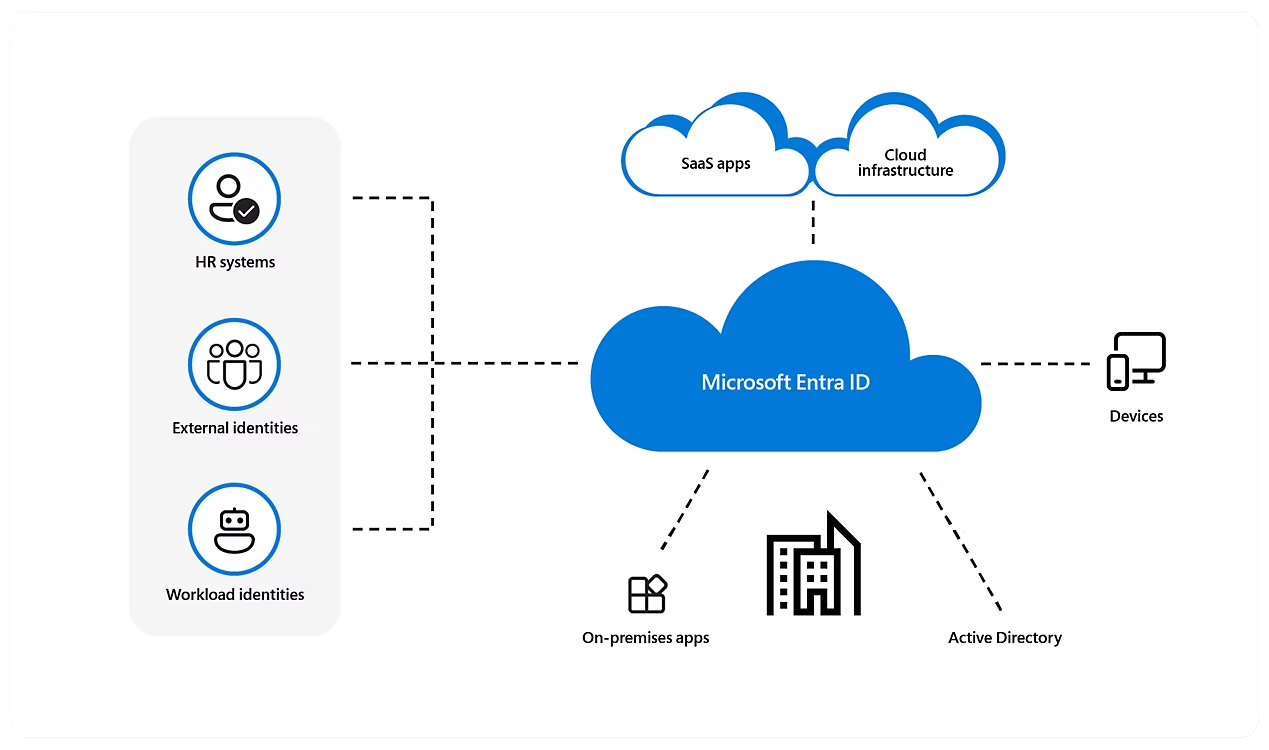

Rollen til Microsoft Entra ID

Tenk på Microsoft Entra ID som organisasjonens digitale dørvakt og ID-kontroll. Alle Microsoft-skytjenester, inkludert Fabric, bruker Entra ID for å:

- Autentisere brukere: Bekrefte at brukeren er den de utgir seg for å være (typisk via brukernavn og passord, ofte supplert med multifaktorautentisering - MFA).

- Autorisere tilgang: Bestemme *hva* en autentisert bruker har lov til å gjøre basert på tildelte roller og tillatelser.

- Administrere identiteter: Holde styr på brukere, grupper og tjenesteprinsipper (brukes for applikasjoner/automatisering).

Uten en Entra ID-konto, kommer du rett og slett ikke inn i Fabric.

Tilgang i Fabric: To Hovednivåer

Når du er autentisert via Entra ID, styrer Fabric tilgangen din på primært to nivåer:

1. Roller i Arbeidsområder (Workspace Roles)

Dette er det vanligste nivået for å styre tilgang til spesifikt innhold (rapporter, datasett, lakehouses osv.). Hvert Fabric workspace har sitt eget sett med roller som bestemmer hva brukere kan gjøre *innenfor det workspacet*:

Admin: Full kontroll over workspacet. Kan legge til/fjerne brukere (inkludert andre admins), slette workspacet, endre innstillinger og gjøre alt medlemmene kan. Bør begrenses til noen få ansvarlige.Member: Kan legge til brukere med lavere roller (Contributor, Viewer), publisere, redigere og slette innhold, samt opprette/bruke Deployment Pipelines og dele elementer. En vanlig rolle for utviklere og innholdseiere.Contributor: Kan publisere, redigere og slette innhold, men kan *ikke* legge til brukere eller endre workspace-innstillinger. En typisk rolle for de som lager innhold, men ikke skal administrere selve workspacet.Viewer: Kan kun se og interagere med innholdet (f.eks. se rapporter, kjøre SQL-spørringer mot et Warehouse/Lakehouse SQL Endpoint hvis de har nødvendige data-tillatelser). Kan ikke redigere eller publisere. Dette er rollen for sluttbrukere/konsumenter av innhold.

Viktig: En bruker må ha en Fabric-lisens (Free, Pro eller PPU) for å få tilgang til et workspace, selv med Viewer-rollen (med mindre workspacet ligger på en F64/P1 eller høyere kapasitet).

2. Administratorroller på Tenant-nivå

Disse rollene gir kontroll over *hele* Fabric-tjenesten for organisasjonen, ikke bare ett spesifikt workspace. De administreres vanligvis i Microsoft 365 admin center eller via PowerShell og er mye kraftigere:

Fabric Administrator: Har full kontroll over alle Fabric-innstillinger i Admin-portalen (tenant settings), kan administrere kapasiteter, se bruksmetrikker for hele tenanten, og administrere alle workspaces.Power Platform Administrator: Har også full Fabric-administrasjonstilgang, i tillegg til administrasjon av Power Apps, Power Automate osv.Global Administrator(fra Entra ID): Har den høyeste tilgangen på tvers av alle Microsoft 365-tjenester, inkludert Fabric-administrasjon. Denne rollen bør brukes svært restriktivt.

Disse tenant-administratorene bestemmer for eksempel hvem som *kan* opprette workspaces, hvilke funksjoner som er aktivert/deaktivert for hele organisasjonen, og setter overordnede sikkerhetspolicyer.

Beste Praksis: Bruk Grupper!

En av de viktigste anbefalingene for effektiv og sikker tilgangsstyring er å **bruke Entra ID Sikkerhetsgrupper** i stedet for å tildele roller til individuelle brukere.

Hvorfor grupper? Tenk deg at du har 10 workspaces og 50 brukere. Hvis en bruker bytter avdeling eller slutter, må du manuelt fjerne dem fra kanskje 5-10 forskjellige steder. Hvis du derimot har gitt tilgang til grupper (f.eks. "Salg Contributor", "Marked Viewer"), trenger du bare å fjerne brukeren fra den relevante gruppen i Entra ID én gang. All tilgang via den gruppen blir automatisk fjernet.

Fordeler med å bruke grupper:

- Enklere administrasjon: Mye mindre jobb å legge til/fjerne brukere.

- Konsistens: Sikrer at alle i samme rolle/team har lik tilgang.

- Delegering: Entra ID lar deg delegere eierskap til grupper, slik at f.eks. en avdelingsleder selv kan administrere medlemmene i sin avdelingsgruppe.

- Skalerbarhet: Fungerer like bra for 10 brukere som for 10 000.

Lag tydelige, navngitte grupper for ulike roller og team (f.eks. FABRIC_WS_Finans_Contributor, FABRIC_WS_Salg_Viewer).

Prinsippet om Minste Privilegium (Least Privilege)

Dette er et grunnleggende sikkerhetsprinsipp: Gi brukere og grupper kun de tillatelsene de trenger for å utføre jobben sin, og ingenting mer. Ikke gi Admin-rollen til noen "for sikkerhets skyld". Start med Viewer og øk tilgangen kun ved behov.

Deling av Enkeltelementer

I tillegg til workspace-roller kan du også dele *individuelle* Fabric-elementer (som en rapport eller et Lakehouse) direkte med spesifikke brukere eller grupper. Dette gir mer granulær kontroll, men kan også bli vanskeligere å administrere i stor skala sammenlignet med workspace-roller. Bruk deling når noen trenger tilgang til bare ett eller noen få elementer, men ikke alt i workspacet.

Andre Sikkerhetslag

Husk at Entra ID og roller bare er én del av Fabric-sikkerheten. Andre viktige aspekter inkluderer:

- Nettverkssikkerhet: Private Endpoints, VNet Gateways for å sikre datatrafikk.

- Databeskyttelse: Kryptering (automatisk i OneLake), Sensitivitetsetiketter (Microsoft Purview).

- Data-spesifikk sikkerhet: Sikkerhet på radnivå (RLS), kolonnenivå (CLS) og objekt-nivå (OLS) for å begrense tilgang *innenfor* et datasett eller warehouse.

Konklusjon: Struktur Gir Trygghet

Å forstå og bruke Entra ID og Fabric-roller riktig er nøkkelen til en sikker og velfungerende dataplattform. Ved å skille mellom workspace- og tenant-roller, konsekvent bruke sikkerhetsgrupper, og følge prinsippet om minste privilegium, legger du grunnlaget for trygg datadeling og samarbeid.

Synes du dette virker komplisert, eller trenger du hjelp til å sette opp en robust sikkerhetsmodell for din Fabric-implementasjon? Vi i TrendMe har erfaringen og kan bistå.